(Japanese)*ここはこのwriteupの一時的な置き場なので、他のサイトに移動する予定です。*

(English)*here is temporary space for this writeup, so will be moved to another site.*

誰もDefcon 19 CTF予選のforensics 200のwrite upを書かないので、試しに書いてみようと思います。

No one write up Defcon 19 CTF quals forensics 200, so we try to write up it in (poor) English.

Forensics 200:

Find the key.

File: f200_a3c6a7f6a4b4f9511ee83

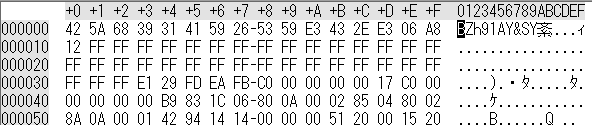

まず、問題のファイルをヘキサエディタで開くとBZh91...と見えたのでbzip2フォーマットであることがわかりました。

First, we opened that file by hex-editor, and see "BZh91..." so this file is bzip2 format.

$ bunzip2 -c f200_a3c6a7f6a4b4f9511ee83 > f200.img

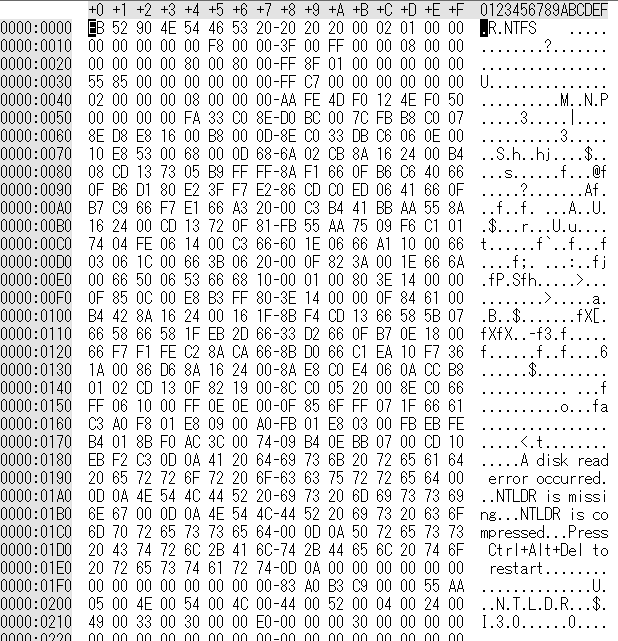

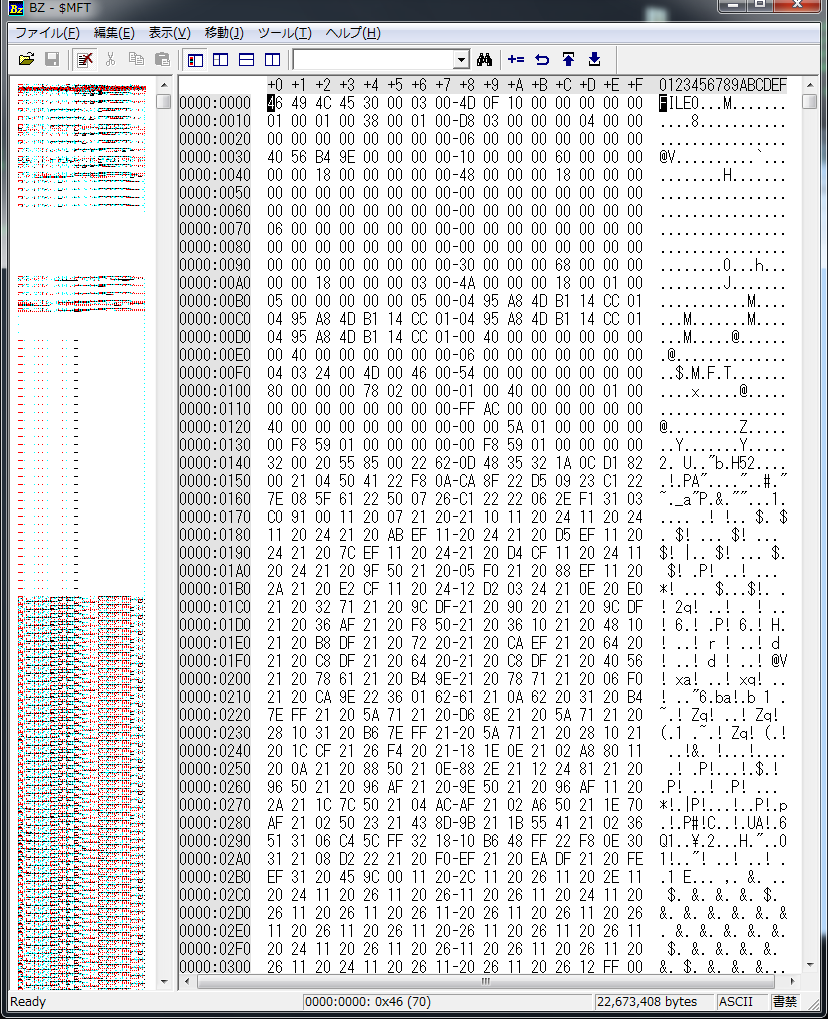

次にbunzip2したファイルをヘキサエディタで開くとNTFSやNTLDRと見えたのでNTFSのディスクイメージだと言うことが分かりました。

Next, we opened bunzip2-ed file by hex-editor, we saw "NTFS" and "NTLDR", so it is a NTFS disk image.

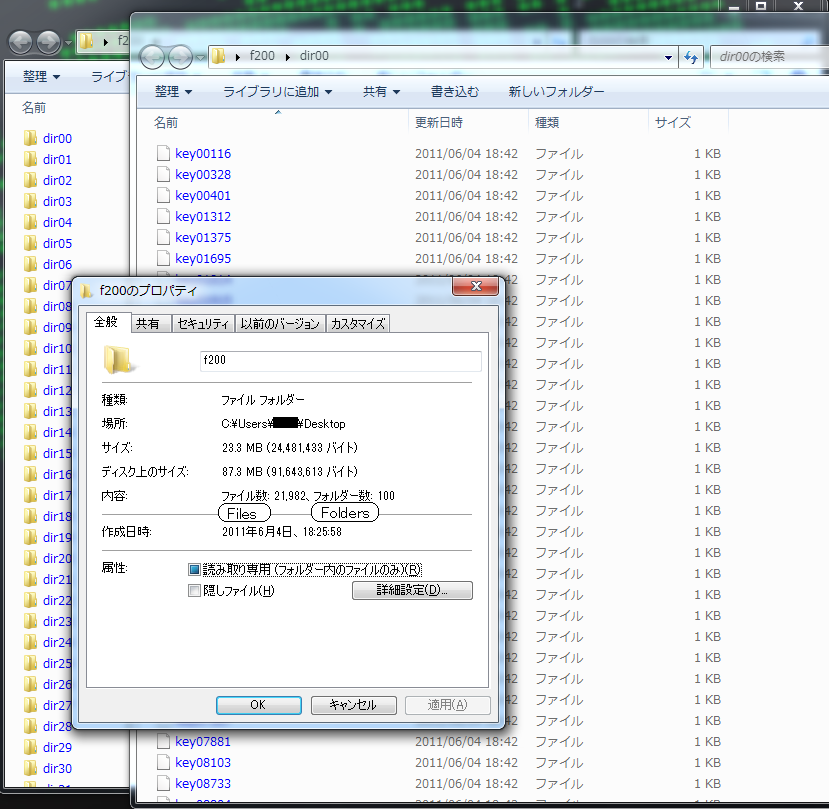

このディスクイメージからファイルを展開してみました。

We extracted files from this disk image.

すると、100個のディレクトリ(dir**)があり、それぞれの中に200個以上のファイル(key*****)がありました。

Then, extracted 100 directories(dir**) and more than 200 files(key*****) in each directory.

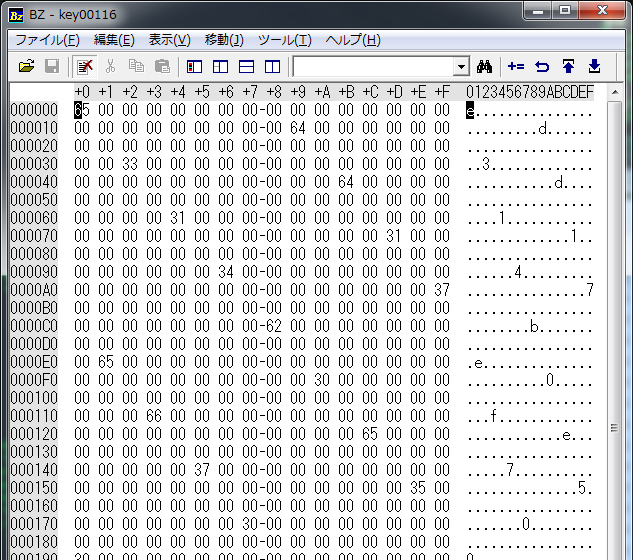

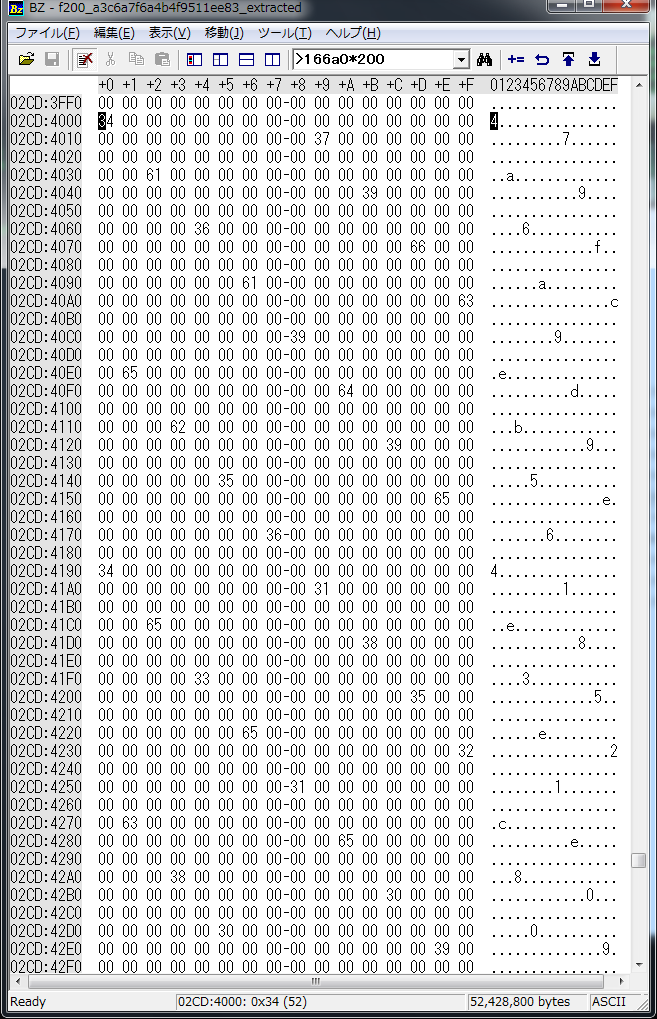

ファイルのサイズは全て1024バイト、中身はどれも下の絵と同じような内容でした。

Every file's size is 1024 bytes, data in files looks similar to picture below.

ここで一旦詰まってしまいました。

We stucked this point.

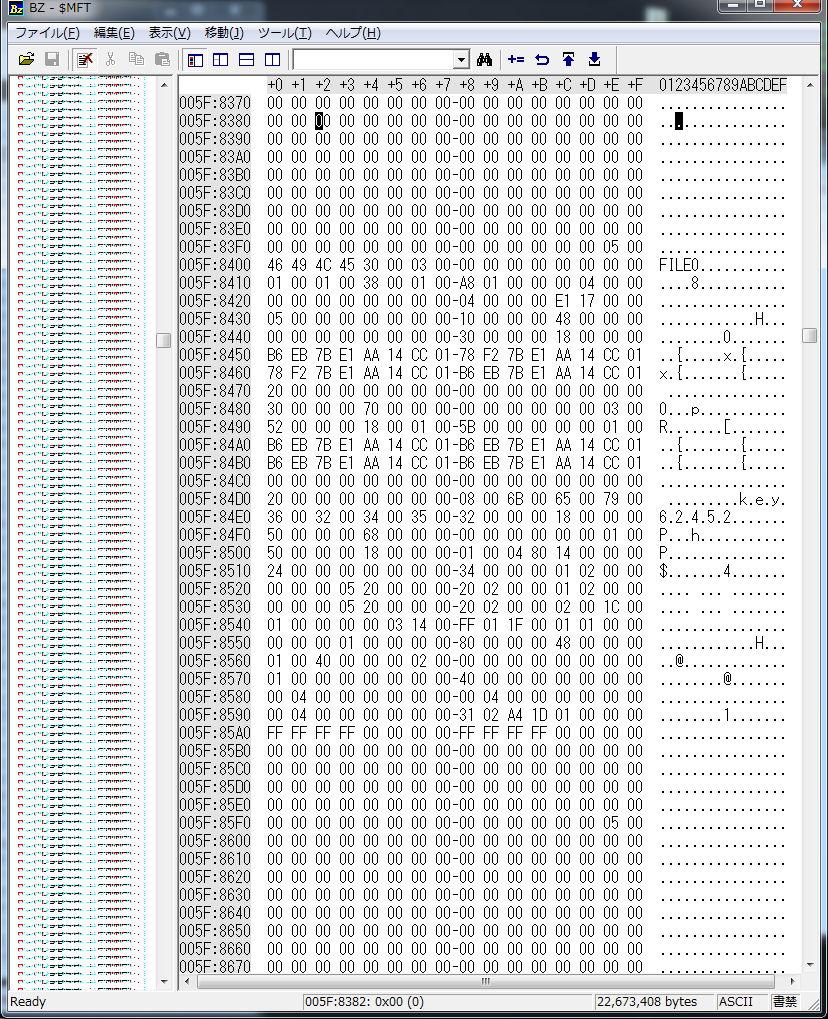

数時間後、ふと$MFTをヘキサエディタで開き、ヘキサエディタについているビットマップビュー機能を使ってみました。

But after several hours, we opened $MFT by hex-editor, and use bitmap-view feature.

このようにkey*****ファイルのFILEレコードが並んでいるのですが…

FILE record of files (key*****) lined like picture below...

…一カ所だけ周りと違う部分がありました。

...except here.

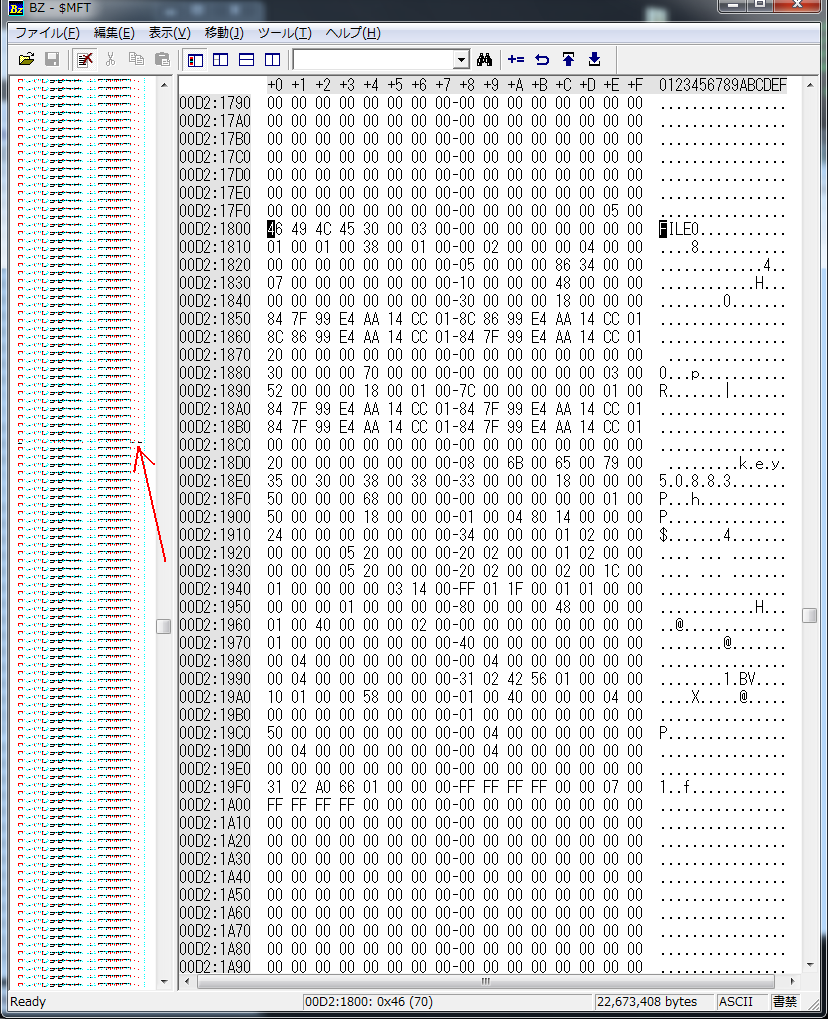

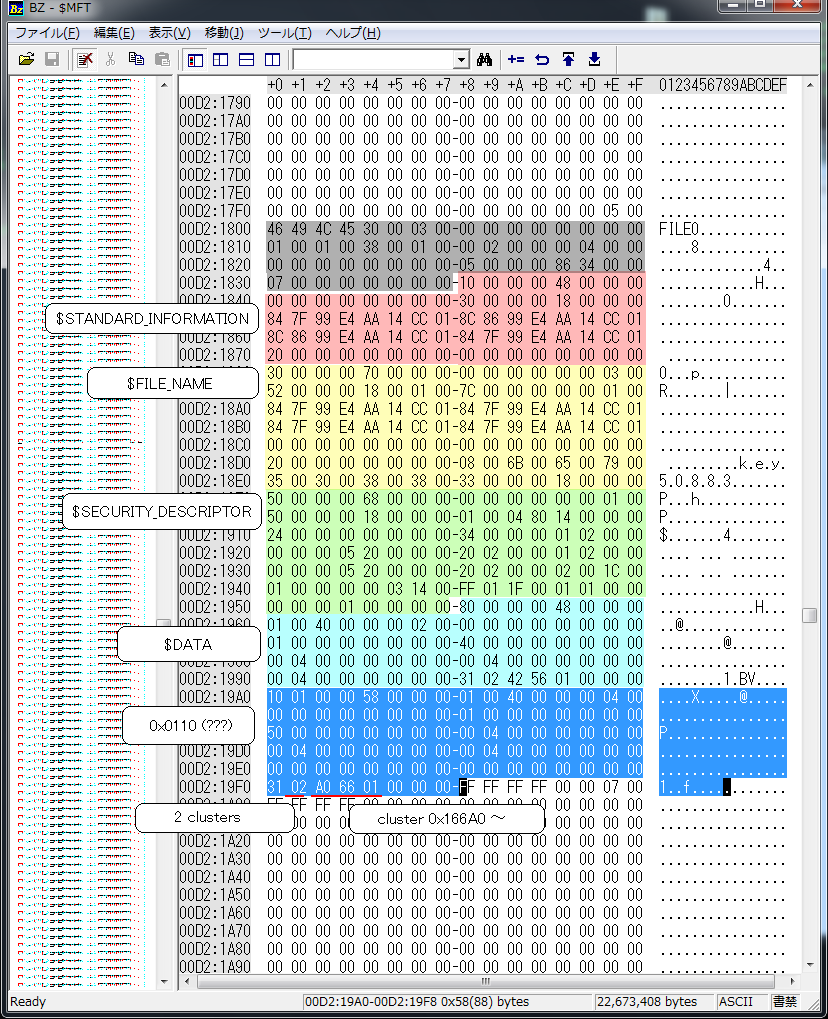

そのFILEレコードを見てみました。

Let's look into this FILE record.

すると、$STANDARD_INFORMATION(0x10)、$FILE_NAME(0x30)、$SECURITY_DESCRIPTOR(0x50)、$DATA(0x80)と並んで0x0110という見慣れない属性がありました。

There is a strange attribute 0x0110 after $STANDARD_INFORMATION(0x10), $FILE_NAME(0x30), $SECURITY_DESCRIPTOR(0x50) and $DATA(0x80).

とても怪しいですね ;-)

It looks very suspicious ;-)

その属性が示す先のデータ(クラスタ0x166A0)を見ると、今まで見ていたkey*****ファイルと同じようなデータがありました。

Go to that attribute's data(cluster 0x166A0), there is a data that similar to key***** files we saw.

このデータからNULLバイトを除いた文字列を送信したら、CORRECT!でした。

We sent string removed NULL bytes from that data, and got "CORRECT!" message.

Answer: 47a96fac9edb95e641e835e21ce800934d4c8f7e